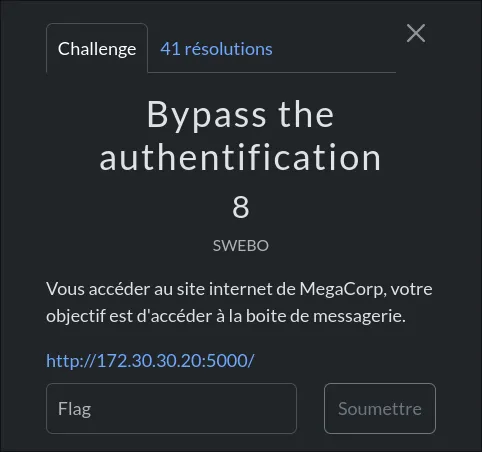

Bypass The Authentification

𝄞 Introduction

Ce challenge a pour objectif de contourner un système d’authentification en exploitant une faille d’injection SQL, afin de bypass l’authentification et de récupérer le flag.

𝄞 Solution

La page d’accueil présente un site classique, organisé en plusieurs sections. La seule section accessible et pertinente pour notre objectif est Connexion Sécurisée, qui mène à un formulaire d’authentification.

En entrant des identifiants quelconques, l’application retourne un message d’erreur indiquant que le nom d’utilisateur ou le mot de passe est incorrect. Puisque nous n’avons aucune information au préalable sur d’éventuels identifiants, nous choisissons de tester une injection SQL pour contourner l’authentification.

𝄞𝄞 UNION SQLI

En injectant une simple apostrophe (') dans le champ username, l’application réagit différemment et retourne un code d’erreur 500.

Lorsque nous essayons d’entrer le mot OR, l’application le bloque et affiche un message d’erreur “Entrée non valide”.

Cela suggère que l’application utilise une blacklist pour empêcher certaines entrées susceptibles de conduire à une injection SQL. Nous devons donc trouver une autre méthode pour contourner l’authentification sans utiliser le mot OR.

Pour ce faire, nous avons utilisé le payload suivant :

1

fxoverflow'UNION select 1,2,3--

Il est crucial de respecter le même nombre de colonnes dans la requête SELECT pour éviter un code d’erreur 500.

Ce payload réussit à contourner le formulaire d’authentification et nous connecte sous l’identité de l’utilisateur “2”.

Avec cette injection, la requête finale ressemble à ceci :

1

SELECT * FROM users WHERE username = 'fxoverflow' UNION SELECT 1,2,3--' AND password = 'user_input';

Cette requête :

Effectue la sélection habituelle sur le tableau users avec le username = ‘fxoverflow’, mais cette condition échoue car l’utilisateur n’existe pas.

Le UNION permet de combiner cette première requête avec SELECT 1,2,3, qui est exécutée même si la condition initiale est fausse. Grâce au –, la vérification du mot de passe est ignorée, ce qui fait que l’application retourne une réponse réussie basée sur les résultats du UNION SELECT.

𝄞 FLAG : PPC2024{4UwxK287znVNp8} 𝄞