La composition perdue du pianiste

𝄞 Introduction

𝄞𝄞 Solution

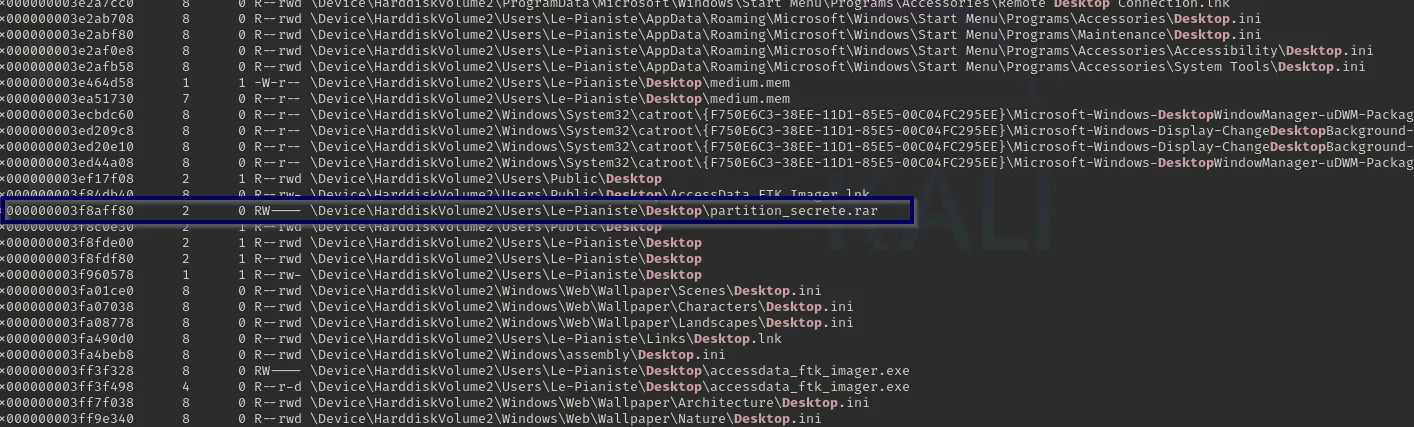

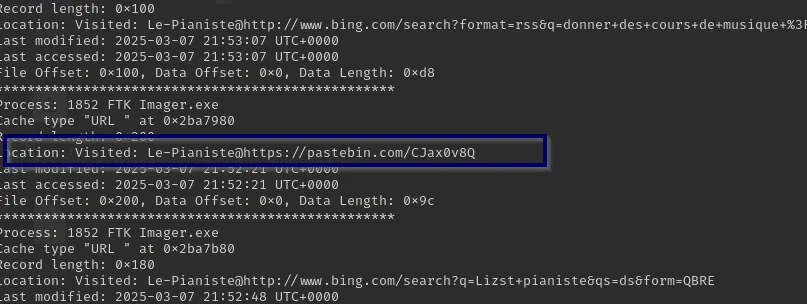

On commence par regarder les fichiers sur le Desktop de l’utilisateur.

1

python2 vol.py -f /home/kali/Desktop/medium.mem --profile=Win7SP1x86_23418 filescan | grep "Desktop"

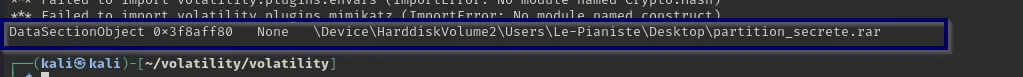

On trouve un fichier appelé “partition_secrete.rar nous pouvons extraire ce fichier avec la commande suivante :

1

python2 vol.py -f /home/kali/Desktop/medium.mem --profile=Win7SP1x86_23418 dumpfiles -Q 0x000000003f8aff80 -D /home/kali/Desktop

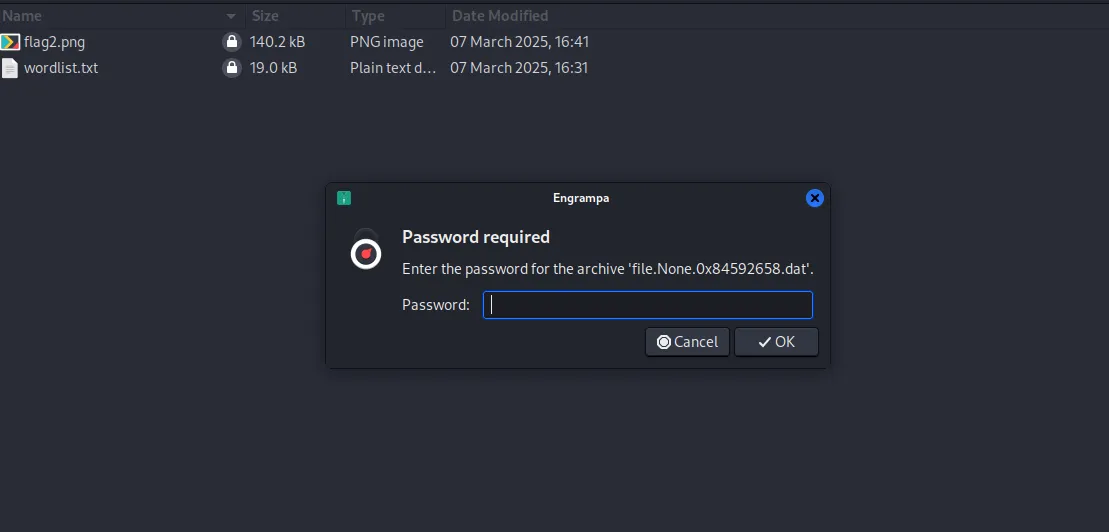

Nous pouvons essayer d’extraire le fichier .rar

Mais on nous demande un mot de passe … il faut aller chercher dans la ram un mot de passe pour pouvoir extraire le contenu du fichier .rar

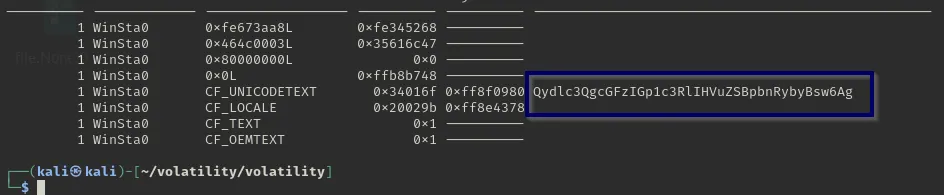

La commande clipboard, nous renvoie une chaine encodé en base64

1

python2 vol.py -f /home/kali/Desktop/medium.mem --profile=Win7SP1x86_23418 clipboard

Qui une fois décodé, affiche un rabbit hole.

Il va falloir chercher plus loin.

Historique navigateur

Pour trouver le mot de passe du fichier .rar, il va falloir fouiller côté historique du navigateur.

1

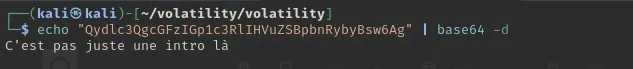

python2 vol.py -f /home/kali/Desktop/medium.mem --profile=Win7SP1x86_23418 iehistory

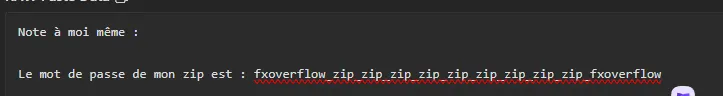

On trouve un lien Pastebin Note à moi même : Le mot de passe de mon zip est : fxoverflo…

Nous avons maintenant le mot de passe du fichier .rar

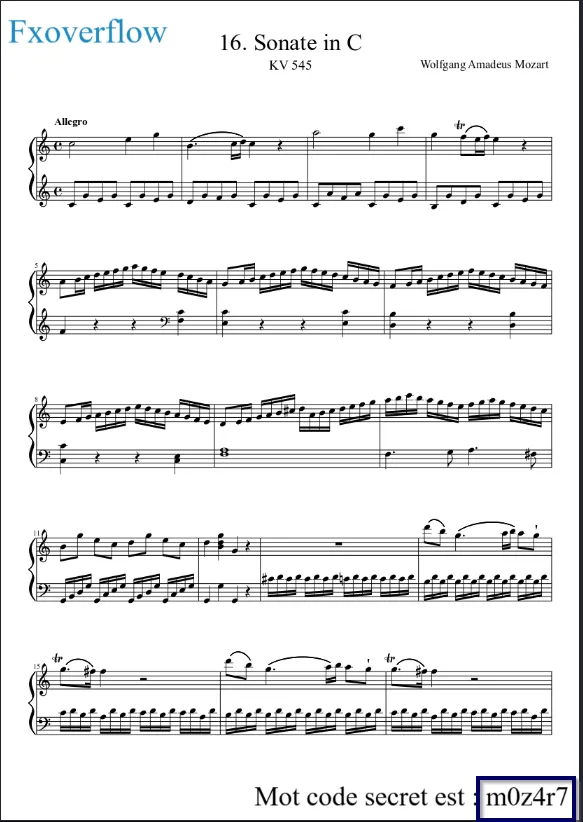

Nous obtenons un fichier “wordlist.txt” et un fichier “flag2.png”

On trouve le code secret pour le flag2 : m0z4r7. Il nous manque plus qu’a trouver le mot de passe de l’utilisateur.

Mot de passe du compte “Le Pianiste”

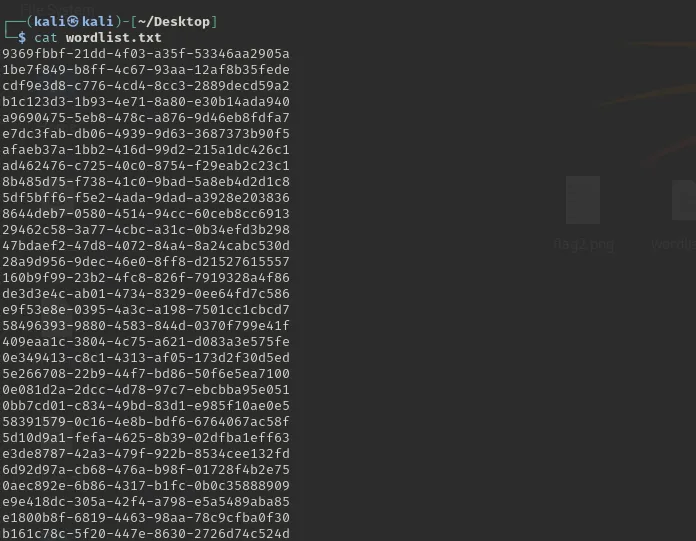

Quand on regarde le fichier wordlist.txt.

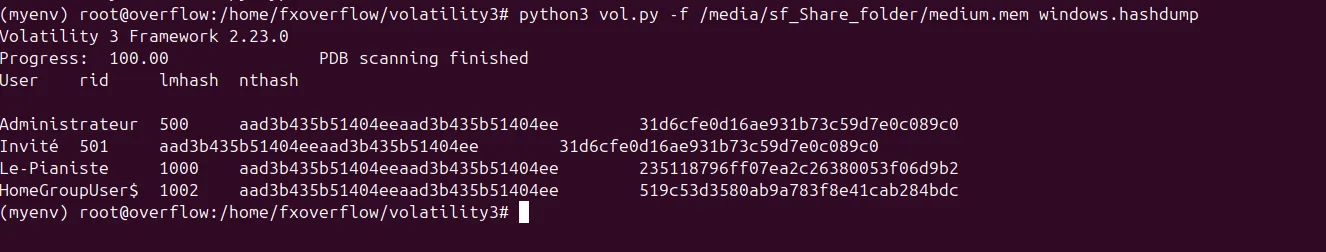

On tombe sur une belle wordlist de mot de passe. Il va falloir utiliser le plugin “hashdump” de volatility3 ou utiliser hivedump de volatility2 pour dump la table SAM et SYSTEM.

1

python3 vol.py -f /media/sf_Share_folder/medium.mem windows.hashdump

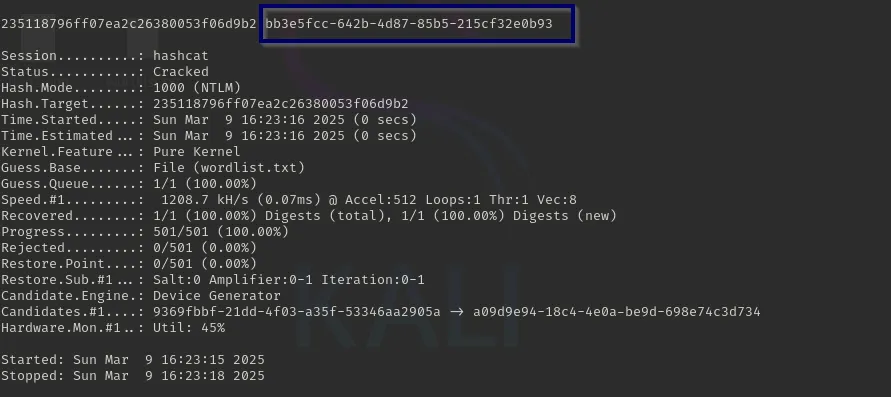

Voici le hash du compte “Le-Pianiste” : 235118796ff07ea2c26380053f06d9b2

Nous pouvons maintenant essayer de le casser avec notre wordlist !

1

hashcat -m 1000 hash.txt wordlist.txt

Nous avons maintenant le flag au complet !

𝄞 FLAG : MB{b1aab836-bef5-42b5-bf02-955913fd18e6_m0z4r7}𝄞