Le tour de l'arène

𝄞 Introduction

𝄞 Solution

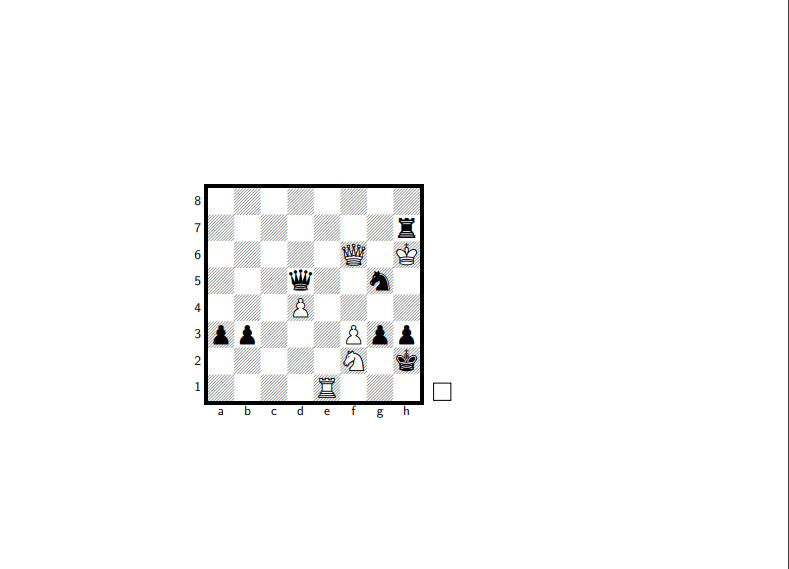

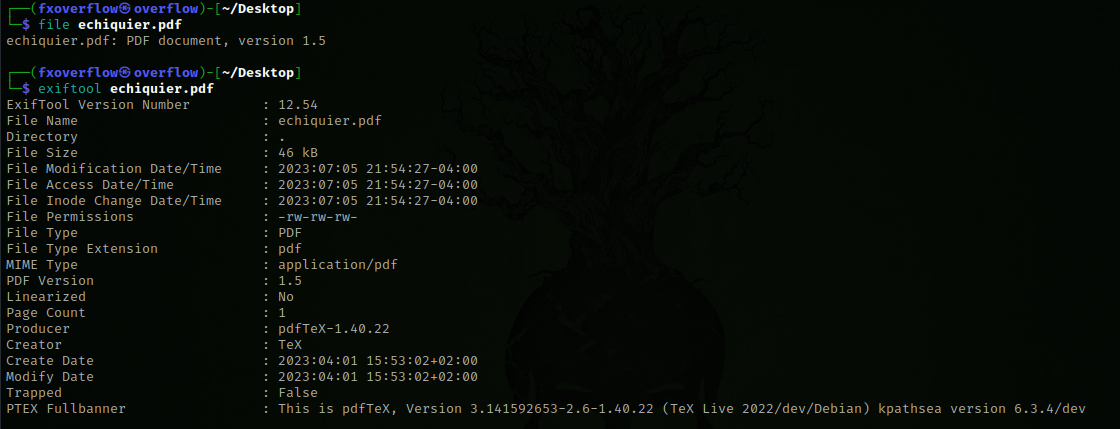

Pour résoudre ce défi de stéganographie, j’ai utilisé plusieurs outils pour analyser le fichier PDF fourni.

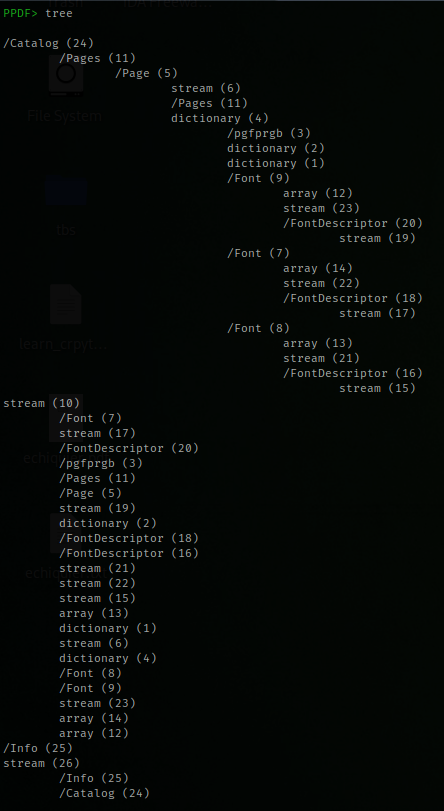

J’ai décidé d’approfondir mon investigation en utilisant l’outil “peepdf”.

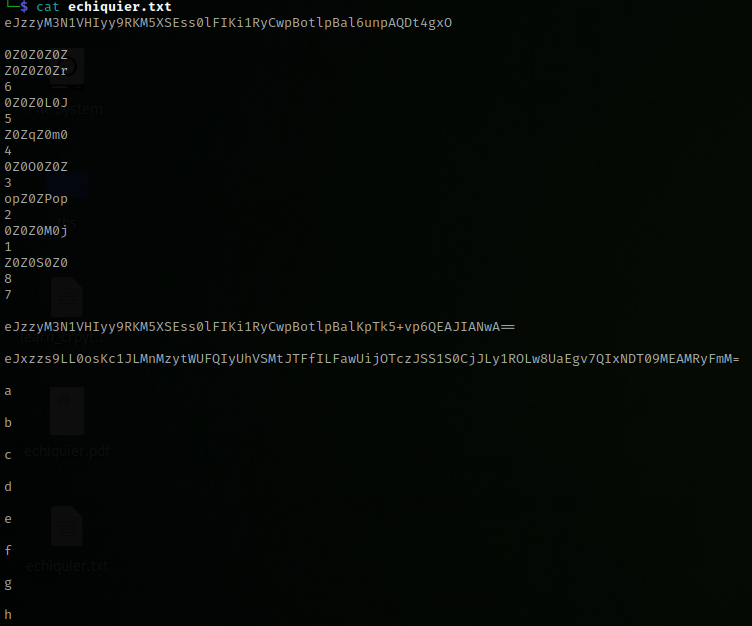

Je n’ai trouvé aucune information intéressante à partir de cette analyse. J’ai essayé plusieurs techniques, mais celle qui m’a permis de trouver le flag est d’extraire le texte du PDF avec l’outil pdftotext.

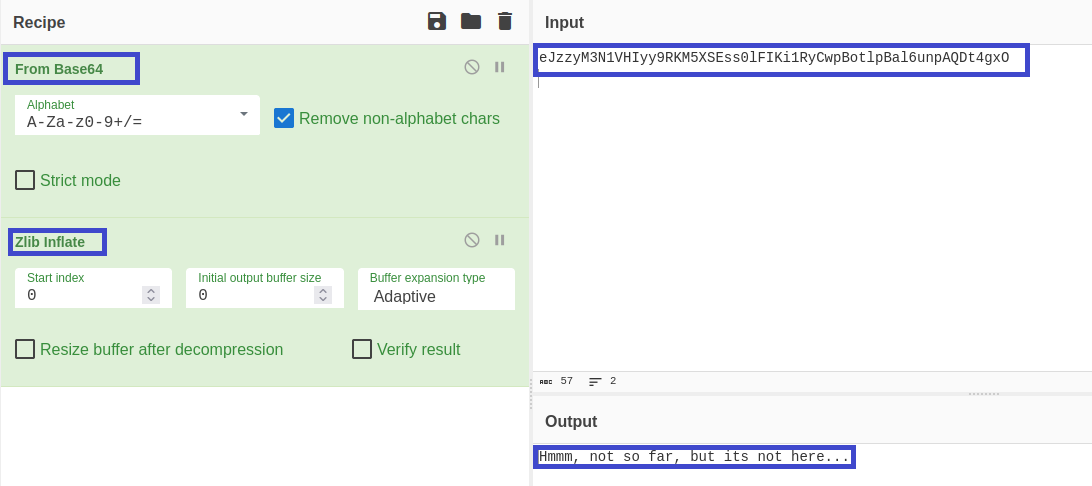

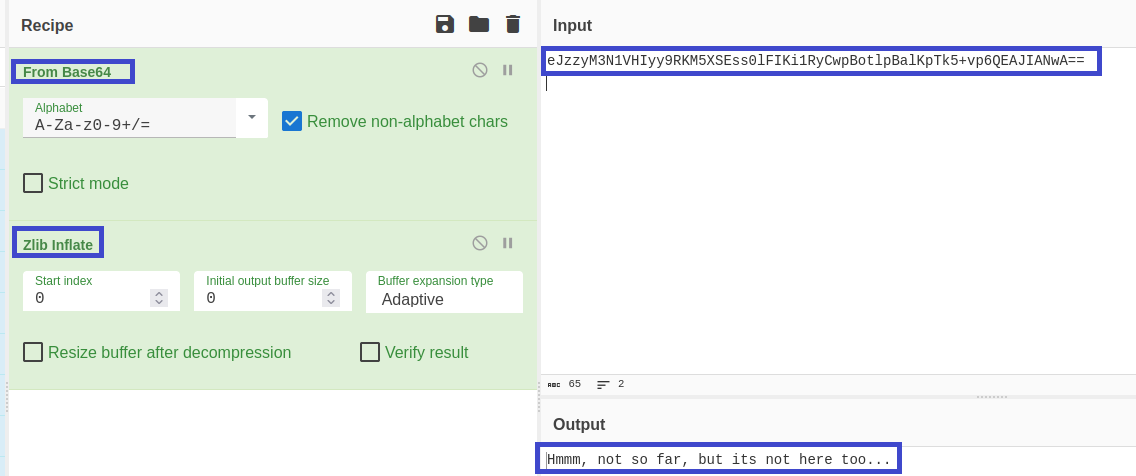

Une fois le texte extrait, j’ai remarqué que les chaînes semblaient être encodées en base64 et ensuite en zlib. J’ai utilisé l’outil en ligne Cyberchef pour décoder ces chaînes. Cyberchef pour décoder ces chaînes.

En appliquant le même processus de décodage à la troisième chaîne, j’ai obtenu le flag recherché.

Nous pourrions réalisé un simple script python

1

2

3

4

5

import base64

import zlib

flag =zlib.decompress(base64.b64decode("eJxzzs9LL0osKc1JLMnMzytWUFQIyUhVSMtJTFfILFawUijOTczJSS1S0CjJLy1ROLw8UaEgv7QIxNDT09MEAMRyFmM=")).decode('utf-8')

print(flag)

𝄞 FLAG : leHACK{smaller (tout ça pour ça...)} 𝄞