SOMME_TRAFFIC

𝄞 Introduction

𝄞 Objectif

L’objectif de ce challenge consiste à découvrir le flag avec le fichier pcap.

𝄞 Solution

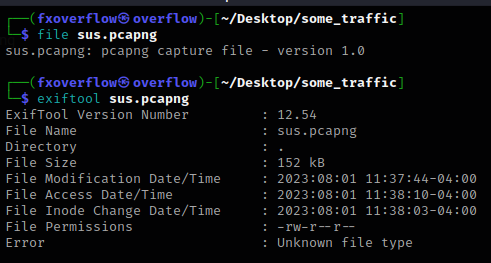

Nous commençons par une analyse rapide du fichier pcap.

Cependant, nous ne trouvons rien d’intéressant. Pour creuser davantage, nous utilisons l’outil Wireshark.

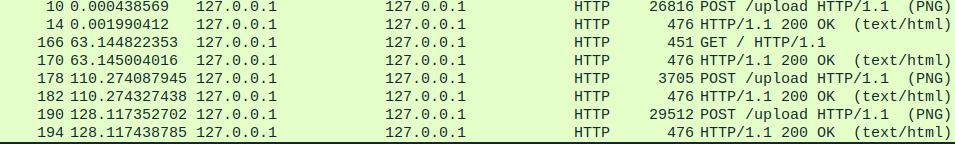

Nous remarquons des requêtes HTTP sur un formulaire de téléchargement. Avec Wireshark, nous pouvons extraire ces images, car elles sont transférées via le protocole HTTP. Pour ce faire, nous allons dans Fichier > Exporter les objets > HTTP.

Nous parvenons à extraire trois images :

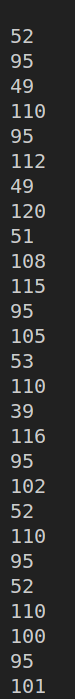

En analysant chacune de ces images, nous ne trouvons rien d’intéressant. Cependant, la première image semble avoir quelque chose visuellement intrigant lorsqu’on zoome sur la partie des pixels.

On distingue différentes nuances de vert sur les pixels. Tentons de récupérer leurs valeurs en utilisant Python.

1

2

3

4

5

6

7

8

9

10

from PIL import Image

image_path = "download.png"

image = Image.open(image_path)

width, height = image.size

for y in range (height):

R, G, B = image.getpixel((0,y))

print(G)

Les résultats semblent être des codes ASCII. En utilisant la fonction chr() de Python, nous pouvons obtenir directement la valeur ASCII correspondant aux numéros trouvés.

1

2

3

4

5

6

7

8

9

10

11

12

from PIL import Image

image_path = "download.png"

image = Image.open(image_path)

width, height = image.size

for y in range (height):

R, G, B = image.getpixel((0,y))

print(chr(G), end="")

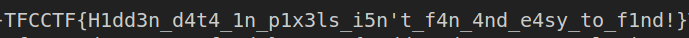

𝄞 FLAG : TFCCTF{H1dd3n_d4t4_1n_p1x3ls_i5n't_f4n_4nd_e4sy_to_f1nd!} 𝄞